|

Getting your Trinity Audio player ready...

|

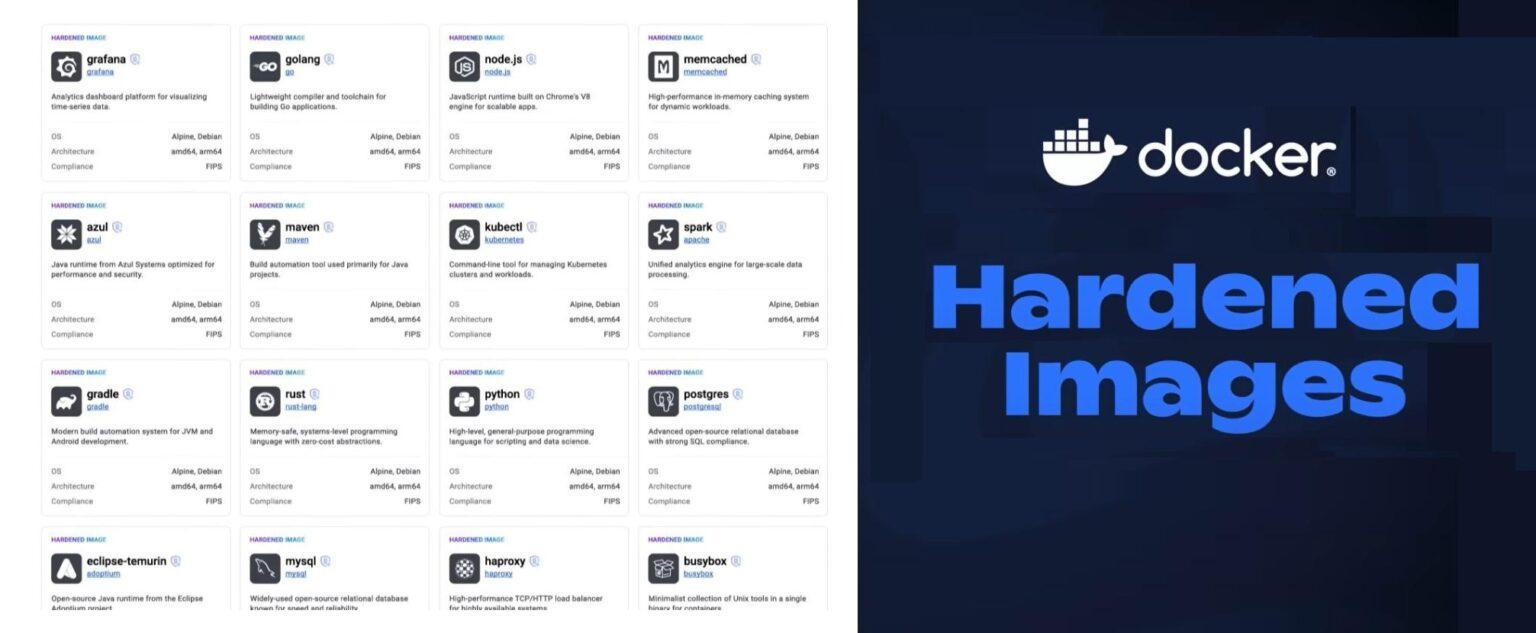

La société Docker a récemment présenté un nouveau service – Docker Hardened Images (DHI) : ce sont des images de conteneurs sécurisées par défaut, conçues spécialement pour les environnements de Production et les environnements de production modernes.

Ces images sont bien plus que simplement légères ou minimales. Les Docker Hardened Images commencent avec une surface d’attaque (Attack Surface) considérablement réduite, jusqu’à 95 % plus petite, pour limiter l’exposition dès le départ. Chaque image est sélectionnée et maintenue par Docker, et est mise à jour en continu pour garantir un nombre proche de zéro de vulnérabilités connues (CVEs). Les images prennent en charge des distributions populaires comme Alpine et Debian, afin que les équipes puissent les intégrer sans avoir besoin de nouveaux outils ni compromettre la compatibilité. De plus, elles sont conçues pour fonctionner de manière transparente avec les outils que vous utilisez déjà : la société Docker a établi des partenariats avec diverses plateformes de sécurité et de DevOps de premier plan, notamment Microsoft, NGINX, Sonatype, GitLab, Wiz, Grype, Neo4j, JFrog, Sysdig et Cloudsmith, afin de garantir une intégration transparente avec les outils d’analyse, les Container Registries et les pipelines CI/CD.

Regardez un bref aperçu des Docker Hardened Images (moins d’une minute) :

Qu’apportent les Docker Hardened Images ?

Les Docker Hardened Images ne sont pas simplement des versions réduites de conteneurs existants – elles sont construites à partir de zéro en gardant à l’esprit la sécurité, l’efficacité et l’utilisabilité dans le monde réel.

Elles sont conçues pour s’adapter au travail quotidien des équipes de développement et de DevOps. Elles apportent ainsi de la valeur dans trois domaines essentiels :

1. Migration transparente (Seamless Migration)

Premièrement, elles s’intègrent de manière transparente dans les flux de travail existants. Contrairement à d’autres images minimales ou « sécurisées » qui forcent les équipes à changer de système d’exploitation (OS), à réécrire leurs Dockerfiles ou à abandonner leurs outils, les DHI prennent en charge les distributions que les développeurs utilisent déjà, y compris les versions familières de Debian et Alpine. En fait, la mise à niveau vers une DHI peut être simple.

Le passage à une image renforcée est aussi simple que de mettre à jour une seule ligne dans le fichier Dockerfile.

2. Personnalisation flexible (Flexible Customization)

Deuxièmement, les images renforcées trouvent le juste équilibre entre sécurité et flexibilité. La sécurité ne doit pas se faire au détriment de l’utilisabilité.

Les DHI prennent en charge les personnalisations sur lesquelles les équipes comptent, y compris les certificats (certificates), les paquets, les scripts et les fichiers de configuration, sans compromettre la base renforcée. Les utilisateurs obtiennent le niveau de sécurité dont ils ont besoin avec la flexibilité d’adapter les images à leur environnement.

Sous le capot, les Docker Hardened Images suivent une philosophie « distroless », en supprimant les composants superflus tels que les shells, les gestionnaires de paquets et les outils de debug qui présentent généralement un risque. Bien que ces ajouts puissent être utiles pendant le développement, ils élargissent considérablement la surface d’attaque en environnement de Production, ralentissent les temps de démarrage et compliquent la gestion de la sécurité. En n’incluant que les dépendances d’exécution essentielles nécessaires au fonctionnement de votre application, les DHI fournissent des conteneurs plus légers et plus rapides, plus faciles à sécuriser et à maintenir. Cette conception ciblée et minimale conduit à une réduction allant jusqu’à 95 % de la surface d’attaque, offrant aux équipes une posture de sécurité considérablement renforcée dès le départ.

3. Mises à jour de sécurité automatiques et réponse rapide aux CVE

Enfin, les mises à jour de sécurité et de versions sont continues et automatiques. Docker surveille les sources externes, les paquets du système d’exploitation et les CVEs dans toutes les dépendances.

Lorsque des mises à jour sont publiées, les images DHI sont reconstruites, subissent des tests approfondis et sont publiées avec de nouvelles attestations (attestations) – garantissant l’intégrité et la conformité aux normes au sein de notre système de build, qui est conforme au SLSA Build Level 3. Le résultat : vous exécutez toujours la version la plus sécurisée et la plus vérifiée – sans aucune intervention manuelle nécessaire.

Plus important encore, lorsque les composants essentiels sont construits directement à partir de la source, cela nous permet de fournir plus rapidement des mises à jour de sécurité critiques et de corriger les vulnérabilités immédiatement. La société Docker s’engage à respecter un SLA dans lequel elle corrigera les vulnérabilités CVE de gravité critique et élevée dans un délai de 7 jours – plus rapidement que les temps de réponse standards de l’industrie – et le tout est soutenu par un SLA de niveau enterprise pour une plus grande tranquillité d’esprit.

En résumé :

Les Docker Hardened images permettent d’utiliser des images sécurisées dès le départ, économisent un temps considérable dans leur préparation, réduisent le temps de téléchargement et de chargement des images (car elles ont été réduites à la taille minimale possible) et préviennent une grande partie de l’exposition aux vulnérabilités en production et à l’exécution.

Pour plus de détails concernant l’achat, vous pouvez nous contacter.

À propos d’ALM Toolbox :

ALM Toolbox est le représentant officiel de Docker et GitLab en France (et dans d’autres pays) et possède une vaste expérience du produit, tant sur le plan professionnel/technologique que commercial (vente de licences et gestion appropriée et rentable des licences).

Nous proposons une large gamme de solutions autour du produit, incluant la conception et la mise en place d’environnements, des services gérés sur un cloud privé, du conseil, la vente de licences, l’intégration avec des outils complémentaires (tels que GitHub, GitLab, Jenkins, SonarQube, Argo, Bitbucket, Azure DevOps, Kubernetes), des formations, et bien plus encore.

Pour plus de détails, contactez-nous : docker@almtoolbox.com ou par téléphone : 33(6) 87 87 18 69