#SonarQube and C

SonarQube מציע סריקת קוד סטטי (SAST) של למעלה מ- 30 שפות ו- framworks (כולל שפות תשתית).

אחת הפופולריות ביניהן היא #C.

הכלי מציע למעלה מ- 490 חוקים ל- #C (חלק גדול מהם יחודיים), ויודע לתמוך ב -5 היבטים:

Bugs, Security Vulnerability, Security Hotspot, Code Smell ו- Quick fix .

ניתן לקבל מאיתנו קובץ אקסל מפורט ועדכני הכולל את כל החוקים ל- #C (וגם לשפות נוספות) – פנו אלינו במייל הרשום מטה.

תוכן עניינים

שאלות? ניתן לפנות אלינו ונשמח לענות! מייל sonarqube@almtoolbox.com (טלפון בהמשך המאמר)

Bugs (באגים)

ב- SonarQube למעלה מ- 85 חוקים ל- #C, המוצאים באגים ומסבירים כיצד לתקן אותם.

להלן מספר דוגמאות:

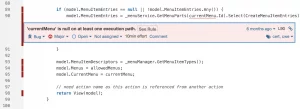

- Null pointers should not be dereferenced

- Recursion should not be infinite

- Recursion should not be infinite

Security Vulnerability (חולשות אבטחה)

- Regular expressions should not be vulnerable to Denial of Service attacks

- I/O function calls should not be vulnerable to path injection attacks

- OS commands should not be vulnerable to command injection attacks

Security Hotspot

- Dynamically executing code is security-sensitive

- Changing or bypassing accessibility is security-sensitive

- Controlling permissions is security-sensitive

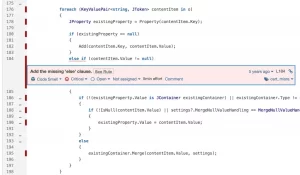

Code Smell

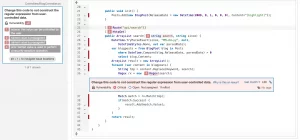

- Trivial properties should be auto-implemented

- Cognitive Complexity of methods should not be too high

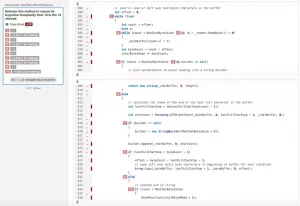

- "if … else if" constructs should end with "else" clauses

מה הופך את SonarQube למתאים במיוחד ל- #C ?

- מגוון רחב של חוקים (מעל 490)

- התאמה לסטנדרטים רבים של #C (כגון Winforms, WPF, .NET Core)

- גישת "Clean Code"

- סריקה מהירה! כולל סריקה אינקרמנטלית (Incremental analysis) רק על הקוד שהשתנה,

וכן סריקה מקבילית (Multi-threaded analysis) לניצול מיטבי של משאבי מחשוב - איתור באגים הקשורים לאבטחת מידע ו- Security

- אינטגרציה חזקה מול תהליכי פיתוח ו- CI

- אינטגרציה מול IDEs וכלי פיתוח התומכים ב- #C

- תמיכה איכותית של היצרן, כולל אפשרות לתמיכה בארץ או שירות מנוהל (שלנו) החוסך מכם את הצורך להתעסק בתחזוקת השרת ובתפעולו השוטף

C# Coverage of OWASP TOP 10 2021

SonarQube מספקת דו"ח סטטוס עדכני של מצב הקוד שלך ביחס ל- 10 החולשות הקריטיות ביותר,

כפי שהוגדרו ע"י הסטנדרט OWASP העולמי.

| Security Vulnerability |

Security Hotspot |

||

|---|---|---|---|

| A1 | Injection | ||

| A2 | Broken Authentication | ||

| A3 | Sensitive Data Exposure | ||

| A4 | XML External Entities (XXE) | – | |

| A5 | Broken Access control | ||

| A6 | Security misconfigurations | ||

| A7 | Cross Site Scripting (XSS) | ||

| A8 | Insecure Deserialization | ||

| A9 | Using Components with known vulnerabilities | – | |

| A10 | Insufficient logging and monitoring | – |

לתשומת לב: תמיכה בדו"חות Security ו – OWASP קיימת רק במהדורת SonarQube Enterprise .

חברת ALM-Toolbox היא המפיצה הרשמית היחידה של חברת SonarSource (יצרנית SonarQube , SonarCloud ו- SonarLint) בישראל ובמדינות נוספות, ומספקת תמיכה, הדרכות, יעוץ, שירות מנוהל ורשיונות ל- SonarQube ולמגוון כלי פיתוח ו- DevOps משלימים. לפרטים נוספים פנו אלינו sonarqube@almtoolbox.com או טלפונית 072-240-5222

קישורים רלבנטים:

- אתר SonarQube ישראל

- הקלטת וובינר – הסבר על SonarQube & Code Security (עברית, ספטמבר 2025)

- הקלטת וובינר עם סיפור לקוח: SonarQube @ Dell

- הקלטת וובינר עם סיפור לקוח: SonarQube @ Nice